Técnica

Nuevas extensiones invalidas

gTLD | Técnica 28 de mayo de 2013 Tiempo estimado de lectura: 1,14 minutos.

La ICANN está investigando cómo los nombres de nuevas extensiones solicitadas están siendo usados por las empresas a nivel interno y los posibles conflictos que puede haber.

El SSAC (Comité para la seguridad y estabilidad) dijo que las empresas tienen entornos locales que tienen asumido un número estático de TLDs y que tienen extensiones de dominio a nivel local que podrían entrar en conflicto con nuevas extensiones pediddas pero aún no asignadas. La ICANN quiere determinar si esos potenciales conflictos pueden tener implicaciones sobre la seguridad y estabilidad del Sistema de Dominios.

Por ejemplo .home y .corp están entre las 10 consultas más frecuentes de extensión no válida, pero no son los únicos:

En el informe del SSAC se apunta que las peticiones de dominio no existente son un 25% del total, siendo un 10% las 10 extensiones más solicitados no existentes.

Patente para utilizar los datos del registro en motores de búsqueda

Técnica 6 de mayo de 2013 Tiempo estimado de lectura: 0,34 minutos.

Verisign ha conseguido hace unos días la patente U.S. 8.433.700: "Método y Sistema para alertas a motores de búsqueda web basado en datos de registro".

La patente describe como se puede proporcionar información a terceras partes, como motores de búsqueda, que les permita tomar decisiones de indexación y rastreo de contenido de dominios.

Por ejemplo, un Registro puede dar información sobre los nuevos dominios, dominios eliminados o dominios tranferidos entre Agentes Registradoes para que el motor decida si vuelve a pasar por el sitio porque probablemente haya cambiado.

El servicio podría usar datos de peticiones DNS para programar frecuencias de rastreo de los motores de búsqueda.

Otras informaciones a utilizar podrían ser, por ejemplo si el dominio ha cambiado de proveedor de hosting.

eBay patenta la ventana pop-up de salida

General | Técnica 19 de abril de 2013 Tiempo estimado de lectura: 0,34 minutos.

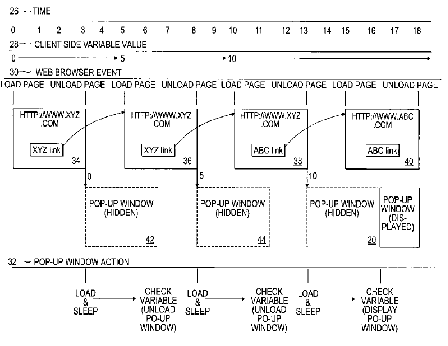

eBay ha conseguido la patente 8.418.078 que solicitó en 2004 relativa al sistema para mostrar un pop-up de salida cuando se sale de una web:

"Cuando una página de una web es cargada en un navegador, se establece un a variable en el lado del cliente. Cuando la página es descargada del navegador se carga un pop-up oculto. El pop-up oculto está programado para permanecer dormido y luego comprobar la variable del cliente. Un cambio en esa variable indica que una página de la misma web ha sido cargada en el navegador y que el usuario no ha dejado la web.

Sin embargo, si se carga una página de otra web el valor de la variable no cambia. Entonces la ventana pop-up despierta y sabe si debe mostrarse o no."

Distribución de las últimas direcciones IPv4

Técnica 17 de septiembre de 2012 Tiempo estimado de lectura: 1,02 minutos.

El 14 de Septiembre RIPE NCC (Registro para Europa, Medio Oeste y partes de Asia Central) ha empezado a asignar los últimos bloques disponibles de direcciones IPv4.

Cada miembro asociado a RIPE NCC podrá pedir como máximo un bloque de 1.024 drecciones IPv4 aunque pueda justificar la necesidad de más direcciones.

Las direcciones IPv6 utilizan 128 bits para las direcciones, en vez de los 32 bits usados por su predecesor, el IPv4. Esto significa que IPv6 soporta 340.282.366.920.938.463.463.374.607 billones de direcciones IP, mientras que IPV4 4.294 millones de direcciones, algo insuficiente simplemente teniendo en cuenta el dato de que la población mundial ronda los 6.600 millones de personas.

IPv6 satisface la idea originaria de Internet como lugar donde todos pueden conectarse con todos. Aunque el Gobierno de los Estados Unidos ha ordenado el despliegue de IPv6 por todas sus agencias federales para el año 2008, se espera que IPv4 se siga soportando hasta por lo menos el 2025, dado que hay muchos dispositivos heredados que no se migrarán a IPv6 nunca y que seguirán siendo utilizados por mucho tiempo.

Hay que recordar que hace más de un año la ICANN asignó los últimos 5 bloques de direcciones IPv4 de clase A a cinco Registros en una ceremonia con miembros del Consejo para la Arquitectura de Internet. Cada bloque constaba de 16 millones de direcciones y fue a parar al African Network Information Center, American Registry for Internet Numbers, Asia-Pacific Network Information Centre, Latin America and Caribbean Network Information Centre y RIPE NCC.

VeriSign ha sacado como servicio de valor añadido los Hashlinks asociados a un dominio (Cómo funciona, FAQ):

Los hashlinks permiten asociar palabras a direcciones url, ya sean de ese dominio o externas. VeriSign ofrece un panel para crear y gestionar los Hashlinks, sugerencias para mejorar el tráfico y estadísticas del uso de los Hashlinks, que se integran con Google Analytics:

Escribiendo a keywords(arroba)verisign.com se puede obtener una lista de proveedores que ofrecen este servicio.

Hace un año la ICANN asignó los últimos 5 bloques de direcciones IPv4 de clase A a cinco Registros en una ceremonia con miembros del Consejo para la Arquitectura de Internet.

Cada bloque constaba de 16 millones de direcciones y fue a parar al African Network Information Center, American Registry for Internet Numbers, Asia-Pacific Network Information Centre, Latin America and Caribbean Network Information Centre y RIPE NCC.

El uso de las direcciones IPv6 se ha ido incrementando de manera estable. IPv6 utiliza 128 bits para las direcciones, en vez de los 32 bits usados por su predecesor, el IPv4. Esto significa que IPv6 soporta 340.282.366.920.938.463.463.374.607 billones de direcciones IP, mientras que IPv4 4.294 millones de direcciones, algo insuficiente simplemente teniendo en cuenta el dato de que la población mundial ronda los 6.600 millones de personas.

IPv6 satisface la idea originaria de Internet como lugar donde todos pueden conectarse con todos. Aunque el gobierno de los Estados Unidos ha ordenado el despliegue de IPv6 por todas sus agencias federales para el año 2008, se espera que IPv4 se siga soportando hasta por lo menos el 2025, dado que hay muchos dispositivos heredados que no se migrarán a IPv6 nunca y que seguirán siendo utilizados por mucho tiempo.

El plugin de dotMobi para WordPress

.mobi | Técnica 13 de mayo de 2009 Tiempo estimado de lectura: 0,53 minutos.

dotMobi lanzaba su Plugin para WordPress, que ha sido testeado en WordPress 2.5, 2.6, y 2.7 siendo también compatible con WordPress MU 2.6. dotMobi advierte que el plugin requiere PHP 5.0 o superior. Incluye :

1) Mobile switcher: Identifica si el visitante utiliza un dispositivo móvil o no, y cambia el tema que presenta al tema para móviles que se haya seleccionado. Utiliza dos aproximaciones: intenta averiguar si se ha navegado a través de un dispositivo móvil en función de las cabeceras enviadas al pedir la página y tiene en cuenta si la web está en un dominio .mobi. Los algoritmos se explican aquí en detalle. También permite a los usuarios cambiar de tema a través de un link.

2) Base mobile theme: Es un tema XHTML-MP para dispositivos móviles extensible y configurable.

3) Adaptación del contenido de la web a un dispositivo móvil: Es configurable y permite eliminar contenido multimedia, fragmentar posts o páginas grandes, reducir las imágenes y simplificar el código HTML generado.

4) Integración con DeviceAtlas.

5) Panel de administración de WordPress adaptado a dispositivos móviles.

6) Widgets para publlicidad en dispositivos móviles y para códigos QR.

En la última reunión de la ICANN en Egipto, Kim Davies explicó a una audiencia no técnica porqué el Sistema DNS es vulnerable a los ataques (DNS Spoofing).

¿Cómo funciona el DNS (Domain Name System)?

El DNS es como un sistema de respuestas y preguntas. Cuando escribes una dirección en el navegador, por ejemplo www.domisfera.com, este preguntará a los servidores DNS cuál es la dirección IP. Obtendrá 82.194.79.198 como respuesta y entonces lanzará una petición HTTP esa dirección IP para obtener la página web correspondiente.

¿Cómo puedes atacar el DNS?

Un ataque consiste en suministrar una dirección IP distinta. Cuando un ordenador al que quiero atacar pregunta por una dirección, el objetivo es proporcionarle una respuesta falsificada que reciba antes que la respuesta legítima. Si es lo suficientemente rápida, procesará antes mi respuesta que la del servidor oficial.

Este tipo de direcciones falsificadas se suele utilizar, por ejemplo, para enviar peticiones hacia una web réplica de un banco con la que obtener información sensible del usuario.

El DNS es mucho más eficiente cuando se utilizan servidores caché DNS. Estos servidores pueden estar ubicados en el ISP o en redes corporativas y resolver las peticiones realizadas por los clientes. Almacenan las respuestas, de modo que futuras peticiones se resuelven mucho más rápido.

Si se ejecuta un ataque contra este tipo de servidores, la respuesta falsificada permanecerá en la caché y su impacto será mayor. Y mucho más aún si la respuesta cacheada falsificada es redistribuida a otros servidores caché DNS. Por ese motivo este tipo de ataques se llaman "envenenamiento caché" (DNS Poisoning).

Reflexiones sobre los dominios .tel

.tel | Técnica 9 de diciembre de 2008 Tiempo estimado de lectura: 6,44 minutos.

Dan York (en la foto) ha escrito unas interesantes reflexiones sobre los dominios .tel intentando contestar a las preguntas ¿Son algo más que un interfaz para el DNS? ¿Son realmente algo único, o este servicio puede ser fácilmente replicado por cualquiera?.

Ahora estamos en el periodo Sunrise para marcas registradas de los dominios .tel lanzados por la empresa privada Telnic. Estos dominios fueron anunciados como una extensión diferente a las demás. Justin Howard ofrecía hace poco una demostración práctica de los mismos en este video.

Lo primero es entender cómo funcionan. El Domain Name System (DNS) es una base de datos distribuida y jerárquica que almacena información asociada a dominios en redes como Internet. Aunque como base de datos el DNS es capaz de asociar diferentes tipos de información a cada dominio, los usos más comunes son la asignación de dominios a direcciones IP y la localización de los servidores de correo electrónico de cada dominio.

Si uno pone www.domisfera.com en el navegador, este preguntará a los servidores DNS cuál es la dirección IP. Obtendrá 82.194.79.198 como respuesta y entonces lanzará una petición HTTP esa dirección IP para obtener la página web correspondiente.

Sin embargo, y esta es la premisa de Telnic, es posible guardar más información en la base de datos DNS. Datos como los siguientes:

Una mirada profunda al WHOIS

Técnica 1 de septiembre de 2007 Tiempo estimado de lectura: 8,20 minutos.

La identidad de los usuarios de Internet siempre ha sido un tema central en el gobierno de Internet. Uno de los mayores problemas es que no hay capa de identidad en los protocolos TCP/IP. No contiene suficiente información sobre las partes que se comunican ni autentican la fuente, estatus o propiedades de los recursos compartidos en la Internet. La identidad es proporcionada por las aplicaciones que hay al final de los protocolos. Así pues, esta identidad carece de universalidad.

Para llenar este vacio surgió el servicio WHOIS, como sucedáneo de la capa de Identidad. Permite saber el nombre y los detalles de contacto de cualquiera que haya registrado un dominio. Las empresas que ofrecen servicios de registro de dominios deben ofrecer un WHOIS público, en virtud de sus contratos con la ICANN.

El hecho de que esta información sea pública es utilizado sin piedad por spammers, acosadores, estafadores y ladrones de identidad. En Europa y otros países como Australia hay leyes de protección de datos que pueden entrar en conflicto con los requerimientos de publicación de la ICANN referentes al WHOIS.

Es posible proteger cierta información de los datos de registro de dominio o restringir el acceso completo a los registros. Pero esto no ha sucedido. La política contractual de la ICANN para el WHOIS entra en conflicto con la jurisdicción territorial de los países.

A pesar de los numerosos Congresos y cartas de las autoridades para la protección de datos no ha habido mayores cambios desde la ICANN hizo su primer contrato para acreditar un Agente. A pesar de las numerosas leyes nacionales e internacionales para proteger los datos de los ciudadanos, se puede acceder a los mismos de manera indiscriminada.

El WHOIS se creó como un servicio más de Internet cuando era una red cerrada para científicos. Una vez que Internet se extendió y masificó, el WHOIS permaneció como servicio por defecto.

Históricamente el WHOIS ha pasado por cuatro fases: